El proceso se divide en seis fases bien definidas. En primer lugar, se inicia con la definición del alcance del proyecto, seguido por la identificación de los activos clave que serán objeto de protección. Posteriormente, se procede a identificar las posibles amenazas que podrían afectar estos activos, y se realiza una detallada búsqueda de vulnerabilidades para prevenir y mitigar posibles riesgos. La quinta fase consiste en evaluar minuciosamente el riesgo asociado a cada amenaza y vulnerabilidad detectada. Finalmente, la última fase implica el tratamiento del riesgo mediante la implementación de medidas y salvaguardas adecuadas para proteger los activos (Instituto Nacional de Ciberseguridad de España – INCIBE, 2017).

A continuación, se detallan las características y objetivos de cada una de las fases del proceso:

Definición de alcance

En esta etapa, se establecen claramente los límites y objetivos del proyecto de ciberseguridad, determinando qué activos y áreas serán incluidos en el análisis. Esta fase forma parte del plan director de seguridad (PDS), debiendo cubrir en su totalidad del PDS donde se identificaron las áreas estratégicas en las cuales se debe mejorar la seguridad. También se puede acotar los alcances de acuerdo a necesidades. Por ejemplo, tomando departamentos, sistemas o procesos considerados críticos.

Identificación de activos

Se identifican y catalogan los activos más relevantes de la organización, como datos sensibles, sistemas críticos y recursos clave. La siguiente figura muestra ejemplos de activos críticos.

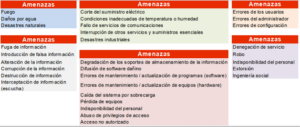

Identificación de amenazas

Se analizan y determinan las posibles amenazas que podrían afectar a los activos identificados, como ataques cibernéticos, malware o ingeniería social. A continuación, en la siguiente figura se realiza un extracto de amenazas del catálogo de MAGERIT V3 (Ministerio de Hacienda y Administraciones Públicas – Gobierno de España, 2012).

Identificación de vulnerabilidades y salvaguarda

Se lleva a cabo una minuciosa búsqueda de vulnerabilidades en los sistemas y procesos de la organización, al tiempo que se establecen medidas de seguridad para proteger y mitigar las vulnerabilidades identificadas. La siguiente figura muestra un ejemplo activos críticos, posibles amenazas y la determinación de su vulnerabilidad.

Evaluación del riesgo

En esta fase, se cuantifica y/o cualifica el riesgo asociado a cada amenaza y vulnerabilidad, lo que permite priorizar las acciones para su mitigación. Es decir, en esta instancia disponemos de los siguientes elementos:

- Inventario de activos.

- Conjunto de amenazas a las que está expuesta cada activo.

- Conjunto de vulnerabilidades asociadas a cada activo (si corresponde).

- Conjunto de medidas de seguridad implantadas

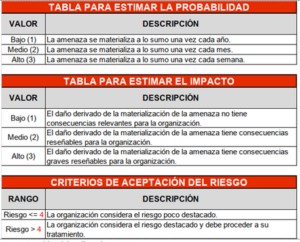

Con esta información se está en condiciones de realizar la evaluación. Para cada par activo-amenaza, estimaremos la probabilidad de que la amenaza se materialice y el impacto sobre el negocio que esto produciría.

Resultado cuantitativo

En el caso de que hayamos decidido el análisis cuantitativo, la fórmula es:

Riesgo = Probabilidad x Impacto

Resultado cualitativo

En el caso del análisis cualitativo, la tabla es:

Para ilustrar, consideremos el escenario de una caída del servidor principal, lo cual podría tener un impacto significativo en el negocio. Sin embargo, si implementamos una solución de alta disponibilidad mediante servidores redundantes, es probable que el impacto se reduzca a un nivel medio. Estas medidas de seguridad asegurarán que los procesos de negocio no se vean gravemente afectados ante este tipo de incidente.

Por otro lado, si identificamos vulnerabilidades asociadas a los activos, debemos aplicar una penalización al estimar el impacto. Tomemos como ejemplo que los equipos de climatización no han recibido el mantenimiento recomendado por el fabricante, lo cual incrementaría el impacto de amenazas como «condiciones ambientales inadecuadas» o «mal funcionamiento de los equipos debido a altas temperaturas».

Con estas consideraciones, se enfatiza la importancia de contar con soluciones de alta disponibilidad para mitigar los impactos negativos y garantizar la continuidad de los procesos de negocio. Asimismo, es fundamental mantener un adecuado mantenimiento y gestión de vulnerabilidades para evitar consecuencias no deseadas.

Tratamiento del riesgo

Una vez determinado el cálculo del riesgo, aquellos que hayan sido evaluados cualitativamente con un nivel «medio» y aquellos que hayan obtenido un resultado numérico mayor a «4» en la evaluación cuantitativa, deben ser abordados mediante un plan de acción basado en las cuatro estrategias principales:

- Transferir el riesgo a un tercero.

- Eliminar el riesgo.

- Asumir el riesgo.

- Implementar medidas para mitigarlo.

Estas estrategias nos permiten gestionar adecuadamente los riesgos identificados y tomar acciones concretas para reducir su impacto o eliminarlos por completo, asegurando así un entorno más seguro y confiable para nuestro negocio o proyecto.

Referencia: Instituto Nacional de Ciberseguridad de España – INCIBE. (2017). Guía CCN-STIC-807 Análisis y gestión de riesgos en sistemas de información.